Dicas para criar senhas seguras.

Por mais incômodo que seja utilizar senhas, ainda não existe recurso que seja ao mesmo tempo melhor, mais confiável e com maior viabilidade para que as pessoas possam proteger seus dados ou seu patrimônio. Nos dias atuais, todos nós precisamos decorar dezenas de senhas: para uso no banco, para acesso ao e-mail, para identificação em uma rede social, para ativação do alarme de casa, etc. O problema é que de nada adianta criar senhas se elas podem ser descobertas facilmente ou se você tiver dificuldades para decorá-las ou protegê-las. Este artigo foi criado para te ajudar a lidar com isso. Você verá dicas para criar senhas seguras, conhecerá macetes para protegê-las, enfim, receberá orientações sobre o que fazer e o que não fazer com elas. Vamos lá?

Parte 1 - como NÃO criar senhas.

1 - Não crie senhas baseadas em sequências.

Quando um indivíduo mal-intencionado quer descobrir a senha de alguém, sabe o que geralmente tenta primeiro? Sequências como 123456, abcdef, 1020304050, qwerty (sequência do teclado), entre outros. Senhas sequenciais podem ser decoradas facilmente, por outro lado, podem ser descobertas com poucas tentativas. Portanto, evite-as. Embora possa parecer uma orientação óbvia, muitos problemas de segurança em empresas e em serviços da internet ocorrem pelo uso de senhas desse tipo. Elas podem ser descobertas com tanta facilidade que é cada vez mais comum mecanismos que impedem o uso de sequências quando o usuário vai criar uma senha.

2 - Não use datas especiais, número da placa do carro, nomes e afins.

Muita gente utiliza dias especiais, como data de aniversário de um parente ou data de casamento, como senha. De maneira semelhante, há quem utilize o número da placa do carro, o número de sua residência, o número de seu telefone, o número de algum documento, o nome de um filho, o seu sobrenome invertido, entre outros. Essa prática é mais segura que o uso de sequências, por outro lado, uma pessoa mal-intencionada pode descobrir que uma data significa muito para você e levar isso em consideração na hora de tentar descobrir a sua senha. Além disso, alguém pode ver você consultando um documento antes de digitar o seu código. Portanto, evitar o uso dessas informações é uma maneira eficiente de reforçar a sua segurança.

Você gosta de futebol e é fanático por um time? Evite utilizar o nome do clube como senha. Você é fã declarado de um grupo musical? Evite utilizar o nome da banda ou de seus músicos como senha. Você adora os livros de um determinado escritor? Evite utilizar o nome dele ou de personagens de suas obras como senha. Quando alguém gosta muito de alguma coisa, geralmente deixa isso claro para todos ao seu redor. Logo, as chances de uma pessoa assim criar uma senha com base em seus gostos são grandes, e um indivíduo mal-intencionado sabe disso.

4 - Não utilize palavras que estão ao seu redor para criar senhas.

A marca do relógio na parede do escritório, o modelo do monitor de vídeo em sua mesa, o nome da loja que você pode ver quando olha pela janela, enfim, qualquer nome ao seu redor pode parecer uma boa ideia para uma senha, especialmente quando se trata de uma termo longo e difícil de ser assimilado na primeira tentativa. O problema é que se você olhar para algum desses nomes na hora de digitar uma senha, alguém próximo pode perceber. Portanto, evite usar como senhas termos que são facilmente visíveis em seu ambiente.

5 - Não crie senhas parecidas com as anteriores

Muitos sistemas exigem ou recomendam a troca periódica de senhas. Ao fazer isso, tome o cuidado de não utilizar senha semelhantes às anteriores (que apenas diferem por um ou outro caractere, por exemplo) ou mesmo senhas que já tenham sido utilizadas.

Parte 2: como criar senhas seguras.

1 - Misture letras, símbolos especiais e números.

Sempre que possível, crie senhas que misturem letras, símbolos especiais e números, pois isso dificulta bastante sua descoberta. Para facilitar a decoração, você pode utilizar uma palavra como base, mas substituir alguns de seus caracteres. Por exemplo, em vez de utilizar infowester como senha, utilize !nf0we$t3r. Repare que a palavra continuará fazendo sentido para você e que os caracteres substitutos podem ser decorados sem muito esforço, ao mesmo tempo em que dificultam a vida de quem tentar descobrir a sua senha.

2 - Use letras maiúsculas e minúsculas.

Alguns mecanismos de autenticação são "case sensitive", ou seja, tratam letras maiúsculas e minúsculas como caracteres distintos. Acredite, senhas que misturam essas duas características são mais seguras. E você pode explorar essa dica de várias maneiras, por exemplo: em vez de colocar a primeira letra em maiúscula, como fazemos com nomes, coloque a segunda ou a terceira. Ou então você pode fazer com que todas as consoantes em uma senha estejam em letras maiúsculas. Se combinar essa orientação com a dica anterior (misturar letras, símbolos especiais e números), você criará uma senha ainda mais segura.

3 - Use uma quantidade de caracteres superior ao recomendado.

Cada caractere que você adiciona em sua senha torna a sua descoberta mais difícil, inclusive para programas criados especialmente para essa finalidade. Assim sendo, ao criar uma senha, sempre utilize uma quantidade de caracteres superior ao mínimo exigido pelo sistema. De modo geral, o ideal é contar com senhas que utilizem, ao menos, 8 caracteres.

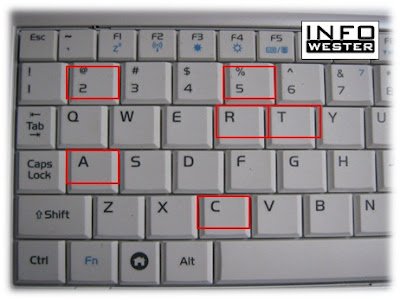

4 - Crie senhas de forma que você utilize as duas mãos para digitar.

Essa dica pode parecer estranha, mas tem sua utilidade em determinadas situações. Se você estiver, por exemplo, utilizando um computador da faculdade, alguém pode tentar decorar a sua senha apenas te observando enquanto você digita. Na verdade, ter algum sucesso com essa prática é muito difícil, mas não é impossível. Por isso, procure utilizar senhas compostas por letras bem distribuídas pelo teclado, de forma que você tenha que utilizar as duas mãos para digitá-la, pois isso dificulta ainda mais a visualização de um "espião". Por exemplo, se você utiliza como senha a combinação 25catarata, poderá digitá-la apenas com a mão esquerda. No entanto, se você utilizar 20cogumelo terá que digitar usando as duas mãos. Com isso, a pessoa que estiver olhando disfarçadamente para o seu teclado terá mais dificuldade em identificar sua senha do se você estivesse utilizando uma mão só para digitar.

|

| Note que a senha "25catarata" pode ser digitada apenas com a mão esquerda. |

5 - Use regras para criar suas senhas e não esquecê-las.

Essa talvez seja a dica mais interessante deste artigo: é recomendável que você utilize uma senha diferente para cada serviço, isto é, que não utilize a mesma senha para vários fins. O problema disso é que você se vê obrigado a decorar uma variedade grande de senhas. Mas há uma forma de se fazer isso de maneira fácil e eficiente: criando senhas com base em regras. Dessa forma, você só precisa lembrar das regras para saber qual senha corresponde a cada serviço. Vamos criar um conjunto de regras para facilitar a compreensão. O que é apresentado a seguir é apenas um exemplo. A ideia é a de que você explore sua criatividade e crie suas próprias regras.

Vamos supor que vamos criar senhas para serem utilizadas apenas em serviços da internet. Nossas regras serão as seguintes:

- Regra 1: utilizar sempre a primeira e a última letra do nome do serviço para começar a senha;

- Regra 2: se a quantidade de letras que compõe o nome do serviço for par, colocar na sequência o número 2. Colocar o número 3 se for ímpar;

- Regra 3: se o nome do serviço terminar com vogal, escrever a palavra "Parqui", com 'p' maiúsculo. Se terminar com consoante, escrever a palavra "Fresqor", com 'f' maiúsculo;

- Regra 4: continuar a combinação informando a quantidade de letras que compõem o nome do serviço;

- Regra 5: se o nome do serviço começar com vogal, finalizar a senha com o caractere '@'. Se for consoante, utilizar '&'.

Com base nessas cinco regras, vamos criar, como exemplo, uma senha para o serviço Skype:

- Regra 1: a primeira e a última letra de "Skype" é: se

- Regra 2: "Skype" tem cinco letras, então: se3

- Regra 3: "Skype" termina com vogal, então: se3Parqui

- Regra 4: "Skype" tem 5 letras, então: se3Parqui5

- Regra 5: "Skype" começa com consoante, logo a senha é: se3Parqui5&.

Com base nesse conjunto de regras, uma senha para o Google seria: ge2Parqui6&. Para o UOL, seria ul3Fresqor3@. Note que, com esse conjunto de regras, você não precisará decorar cada senha (embora isso acontecerá automaticamente para as senhas muito utilizadas), basta lembrar sempre das regras. No início, isso dá um pouco de trabalho, mas com o passar do tempo fica mais fácil. Além disso, você pode criar uma quantidade menor de regras ou regras que você considera mais fáceis, enfim, basta utilizar sua criatividade.

Parte 3: como proteger as suas senhas.

1 - Guarde as suas senhas na mente.

Evite escrever sua senha em pedaços de papel, agendas, arquivos eletrônicos desprotegidos ou em qualquer meio que possa ser acessado por outra pessoa. Se isso for inevitável, apenas escreva a senha, não informe o que aquela combinação significa. Se a quantidade de senhas for muito grande, você pode utilizar programas específicos para gerenciá-las.

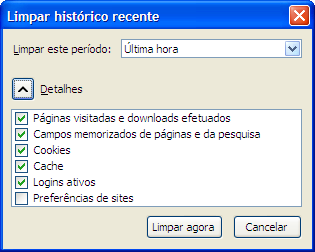

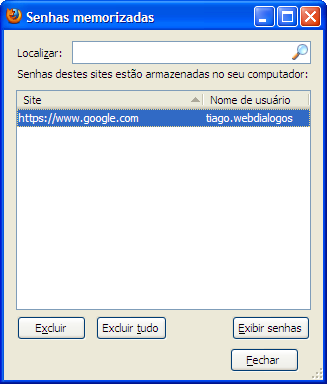

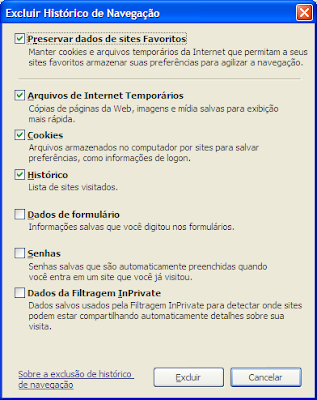

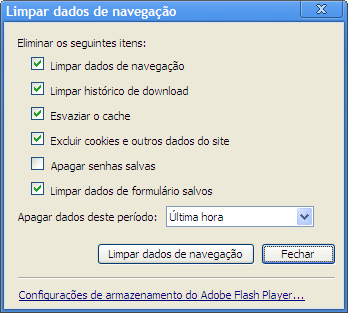

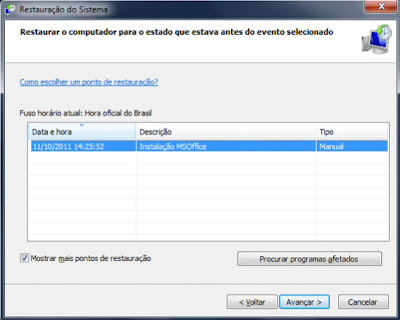

2 - Não use a opção de "lembrar senha" em computadores públicos.

Em computadores públicos ou do escritório, não utilize a opção de "inserir senhas automaticamente", "lembrar senha" ou equivalente que muitos sites e navegadores oferecerem. Evite fazer isso inclusive em seu notebook, caso você costume utilizá-lo fora de casa com frequência.

|

| Recurso de "lembrar senha" em computadores públicos não é boa ideia. |

3 - Sempre clique em Sair, Logoff ou equivalente.

Muita gente se contenta em fechar o navegador ao sair de um determinado site. Isso é seguro na maioria das vezes, no entanto, em alguns casos, a simples reabertura da página pode fazer com que o conteúdo sigiloso que você acessava (sua conta de e-mail, por exemplo) seja exibido novamente. Se você tiver senhas armazenadas em mensagens de e-mail, o problema se torna ainda mais sério. Um jeito de garantir que isso não aconteça é clicando nos links ou botões com os dizeres "Sair", "Logoff", "Sign out", ou equivalente.

4 - Se possível, não utilize suas senhas mais importantes em computadores públicos ou redes desconhecidas.

Sempre que possível, evite acessar serviços muito importantes para você em computadores públicos (a página de sua conta bancária, por exemplo). Se isso for inevitável, verifique se o site oferece recursos de segurança (proteção por SSL, por exemplo). Também evite utilizar suas senhas em redes Wi-Fi que você desconhece.

5 - Ao digitar sua senha, verifique se você o faz no campo correto.

Tome cuidado para não digitar sua senha no lugar errado, por exemplo, no campo "Nome". Se você fizer isso, uma pessoa próxima conseguirá ler o que você escreveu, já que somente o campo de senha é protegido. Um bom jeito de evitar isso é não ficar olhando apenas para o teclado enquanto digita. Olhe constantemente para a tela.

6 - Mude sua senha periodicamente.

É muito importante que você mude suas senhas periodicamente, pelo menos a cada três meses. Fazendo isso, você impede, por exemplo, que uma pessoa que capturou sua senha e esteja acessando uma conta sua em algum serviço sem você perceber continue fazendo isso.

7 - Não use a mesma senha para vários serviços.

Para cada serviço que você usa que requer senha, utilize uma combinação diferente. Caso não faça isso, alguém que descobrir sua senha em um determinado site poderá tentar utilizá-la com sucesso em outro serviço que você utiliza, por exemplo.

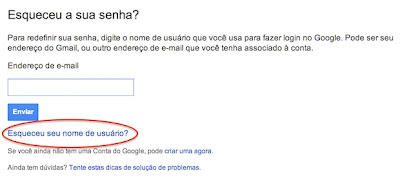

8 - Não utilize perguntas com respostas óbvias.

Muitos sites oferecem um recurso onde você pode recuperar sua senha ao responder a uma determinada pergunta. A ideia aqui é fazer com que você forneça uma questão que só você sabe a resposta. Não crie perguntas que podem ser facilmente respondidas, por exemplo, "que país venceu a Copa do Mundo da FIFA de 1978?" (Argentina). Em vez disso, crie questões cujas respostas só você conhece, como "qual o nome da garota pela qual fui apaixonado na oitava série?".

9 - Não compartilhe sua senha com ninguém.

Evite compartilhar suas senhas com outras pessoas, mesmo que elas sejam íntimas. Mesmo sendo de sua inteira confiança, a pessoa pode deixar sua senha exposta em algum lugar sem perceber. Caso utilizem um serviço compartilhado, cada pessoa deve ter o seu próprio login, sempre que possível.

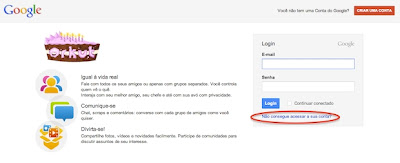

10 - Cuidado com e-mails ou sites falsos que pedem sua senha.

Um dos golpes mais frequentes na internet são e-mails que direcionam para sites falsos que se passam por páginas de bancos, correio eletrônico, redes sociais, entre outros, imitando inclusive o visual dos serviços originais. Se o usuário não perceber que está acessando um site falso, vai acabar entregando sua senha e outros dados para um infrator. Por isso, fique sempre atento aos detalhes que permitem identificar e-mails ou sites falsos, como endereços não relacionados com o serviço, erros ortográficos grosseiros e solicitações suspeitas (recadastramento, por exemplo).

Finalizando...

Há muito tempo que o uso de senhas tem sido aplicado em operações eletrônicas, como as bancárias, por exemplo. Na internet, qualquer serviço que exige identificação e confidencialidade, como e-mails, precisa de senha. Não é por menos. As senhas são um dos mais eficientes e viáveis mecanismos de segurança e identificação com o qual podemos contar. Talvez outras soluções estejam amplamente disponíveis em um futuro próximo - sistemas baseados em biometria, por exemplo -, mas por ora devemos utilizar bem o que temos. Sendo assim, o InfoWester espera que as dicas mostradas aqui possam lhe ser úteis ;-)

Bem pessoal, super dica, para ter muito cuidado na hora de criar a sua senha! Boa sorte!